Список персонажей Chrono Cross

- 1 year ago

- 0

- 0

RADIUS ( ) - расширенный протокол удаленной аутентификации пользователей, представляет собой ключевой элемент в обеспечении безопасности и управлении доступом в сетях. RADIUS был разработан для управления аутентификацией, авторизацией и учетом ( AAA ) пользователей, предоставляя стандартизированный метод для проверки подлинности и предоставления доступа к сетевым ресурсам.

| ААА | Описание |

|---|---|

| Аутентификация (Authentication) | Процесс аутентификации включает в себя передачу учетных данных (обычно имя пользователя и пароля) серверу RADIUS. Сервер RADIUS затем проверяет эти данные с помощью методов аутентификации, таких как PAP (Password Authentication Protocol), CHAP (Challenge Handshake Authentication Protocol) или EAP (Extensible Authentication Protocol). Эти протоколы обеспечивают безопасную передачу учетных данных и защищают их от несанкционированного доступа. |

| PAP (Password Authentication Protocol) обеспечивает передачу учетных данных безопасным образом. | |

| CHAP (Challenge Handshake Authentication Protocol) предотвращает передачу пароля в открытом виде. | |

| EAP (Extensible Authentication Protocol) обеспечивает гибкость и поддержку различных методов аутентификации. | |

| Авторизация (Authorization) | После успешной аутентификации RADIUS сервер принимает решение об авторизации пользователя. Это включает в себя определение прав доступа пользователя к определенным сетевым ресурсам или услугам. Авторизация может быть базирована на ролях пользователя, временных параметрах или других критериях. |

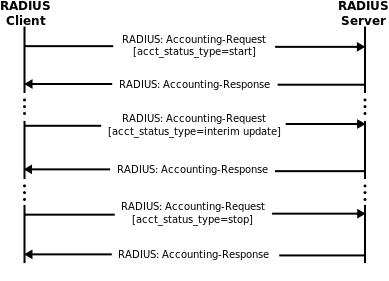

| Учет (Accounting) | Учет в RADIUS относится к записи информации о использовании ресурсов пользователем. Это включает в себя информацию о времени подключения, длительности сеанса, объеме переданных данных и другие параметры. Эти данные могут быть использованы для аудита, мониторинга и выставления счетов. |

Протокол RADIUS играет ключевую роль в сфере сетевой безопасности и управления доступом. Его расширяемость позволяет внедрять новые методы аутентификации и авторизации, обеспечивая высокий уровень защиты от несанкционированного доступа.

В контексте аутентификации, протокол EAP, используемый в RADIUS, поддерживает различные механизмы, такие как EAP-TLS (Transport Layer Security), EAP-PEAP (Protected Extensible Authentication Protocol) и другие. Это расширенные протоколы обеспечивают дополнительные уровни шифрования и безопасности, что особенно важно в чувствительных к безопасности сетях и приложениях.

Система учета (Accounting) в RADIUS обеспечивает не только аудит использования ресурсов, но и базу для выставления счетов за предоставленные услуги. Эта функциональность является ключевой для провайдеров услуг, позволяя им эффективно управлять и фактурировать предоставляемые ресурсы.

Протокол RADIUS был разработан Карлом Ригни ( англ. Carl Rigney ) в фирме Livingston Enterprises для их серверов доступа (Network Access Server) серии PortMaster к сети интернет, и позже, в 1997 , был опубликован как и (текущие версии и ). На данный момент существует несколько коммерческих и свободно распространяемых RADIUS-серверов. Они несколько отличаются друг от друга по своим возможностям, но большинство поддерживает списки пользователей в текстовых файлах, LDAP , различных базах данных. Учётные записи пользователей могут храниться в текстовых файлах, различных базах данных, или на внешних серверах. Часто для удаленного мониторинга используется SNMP . Существуют Прокси-серверы для RADIUS, упрощающие централизованное администрирование и/или позволяющие реализовать концепцию интернет-роуминга . Они могут изменять содержимое RADIUS-пакета на лету (в целях безопасности или для выполнения преобразования между диалектами). Популярность RADIUS-протокола, во многом объясняется: открытостью к наполнению новой функциональностью при сохранении работоспособности с устаревающим оборудованием, чрезвычайно высокой реактивностью при обработке запросов ввиду использования UDP в качестве транспорта пакетов, а также хорошо параллелизуемым алгоритмом обработки запросов; способностью функционировать в кластерных (Cluster) архитектурах (например OpenVMS ) и мультипроцессорных ( SMP ) платформах ( DEC Alpha , ) — как с целью повышения производительности, так и для реализации отказоустойчивости.

В настоящее время (с середины 2003-го года) разрабатывается протокол DIAMETER (текущие версии и ), который призван заменить RADIUS, предоставляя механизм миграции.

RADIUS представляет собой клиент-серверный протокол, используемый для аутентификации и авторизации пользователей, а также для учета их использования сетевых ресурсов. В сценариях, где множество пользователей требуют доступ к сетевым службам, таким как интернет или корпоративные ресурсы, RADIUS обеспечивает централизованное управление этим доступом.

RADIUS обычно использует порты UDP 1812 для аутентификации и 1813 для учета. Эти порты могут варьироваться в зависимости от конфигурации.

RADIUS широко используется в различных сетевых сценариях, включая:

При предоставлении доступа к интернету провайдеры часто используют RADIUS для аутентификации пользователей и управления их доступом.

В офисных средах RADIUS применяется для обеспечения безопасного доступа сотрудников к корпоративным ресурсам и службам.

RADIUS используется для аутентификации устройств и пользователей, подключающихся к беспроводным сетям, что обеспечивает дополнительный уровень безопасности.

При использовании виртуальных частных сетей (VPN) RADIUS гарантирует безопасность и контроль доступа.

Будучи частью биллинговой системы, RADIUS-сервер является интерфейсом взаимодействия с телекоммуникационной системой или сервером (например маршрутизатором или коммутатором ) и может реализовывать для такой системы следующие сервисы:

RADIUS оперирует поверх протокола транспортного уровня UDP (User Datagram Protocol), который является протоколом без установления соединения. Эта особенность влияет на его производительность и реактивность.

Принятие UDP в качестве транспортного протокола обеспечивает высокую скорость обработки запросов, поскольку нет необходимости в установлении и поддержании постоянного соединения. Тем не менее, из-за отсутствия механизмов подтверждения и повторной передачи пакетов, RADIUS может потерять некоторые запросы в сетевых условиях с высоким уровнем загрузки или шума. Это требует внимательного управления сетью и обеспечения надежности на других уровнях стека сетевых протоколов.

Таким образом, RADIUS не привязан к конкретному сетевому уровню, а его функционирование зависит от сетевых услуг, предоставляемых протоколом UDP, который работает на четвертом уровне модели OSI.

Каждый пакет UDP состоит из следующих полей:

| Поле | Размер (байты) | Описание |

|---|---|---|

| Code | 1 | Тип пакета (Access Request, Access Accept, Access Reject) |

| Identifier | 1 | Уникальный идентификатор пакета |

| Length | 2 | Длина пакета в байтах, включая все поля и атрибуты |

| Authenticator | 16 | Используется для аутентификации пакета и обеспечения целостности данных |

| Attributes | Переменная | Набор пар "атрибут-значение" для аутентификации и авторизации |

В настоящее время протокол RADIUS используется для доступа к виртуальным частным сетям ( VPN ), точкам беспроводного (Wi-Fi) доступа, Ethernet-коммутаторам, DSL и другим типам сетевого доступа. Благодаря открытости, простоте внедрения, постоянному усовершенствованию, протокол RADIUS сейчас является фактически стандартом для удаленной аутентификации.

Для определения принципа работы протокола RADIUS необходимо рассмотреть рисунок, приведённый выше [ где? ] . Ноутбуки и IP-телефон представляют устройства пользователя, с которых необходимо выполнить аутентификацию и авторизацию на сетевых серверах доступа (NAS): точке Wi-Fi доступа, маршрутизаторе, VPN-сервере и IP АТС. На рисунке приведены несколько из возможных вариантов NAS, существуют и другие сетевые устройства доступа. RADIUS реализуется в виде интерфейса между NAS (RADIUS-клиент) и RADIUS-сервером — программным обеспечением, устанавливаемым на компьютере (сервере) или ином специализированном устройстве. Сервер взаимодействует с устройством пользователя не напрямую, а только через сетевой сервер доступа.

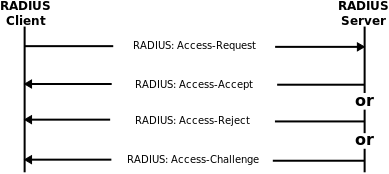

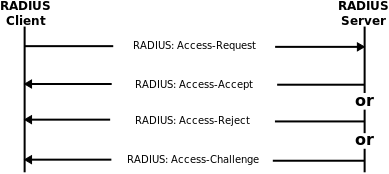

Пользователь отправляет запрос на сетевой сервер для получения доступа к определённому сетевому ресурсу, используя сертификат доступа. Сертификат отправляется на сервер через сетевой протокол канального уровня (например, PPP в случае коммутируемого доступа, DSL в случае использования соответствующих модемов и т.д.). NAS, в свою очередь, посылает сообщение запроса доступа на RADIUS-сервер (RADIUS Access Request). Запрос включает сертификаты доступа, представленные в виде имени пользователя и пароля или сертификата безопасности, которые получены от пользователя. Запрос может содержать дополнительные параметры: сетевой адрес устройства пользователя, телефонный номер, информацию о физическом адресе, с которого пользователь взаимодействует с NAS.

Сервер проверяет информацию на корректность, используя схемы аутентификации:

Схемы проверки подлинности, использующие протокол EAP, называются типами EAP. Для успешной проверки подлинности клиент удаленного доступа и сервер, выполняющий проверку подлинности, должны поддерживать один и тот же тип EAP.

Теперь вернемся к RADIUS серверу, который проверяет информацию, полученную от NAS. Сервер проверяет идентичность пользователя, а также корректность дополнительной информации, которая может содержаться в запросе: сетевой адрес устройства пользователя, телефонный номер, состояние счета, его привилегии при доступе к запрашиваемому сетевому ресурсу. По результатам проверки RADIUS сервер посылает NAS один из трех типов откликов:

Определён в

Также имеет отношение к