Interested Article - Subgraph OS

- 2020-08-06

- 1

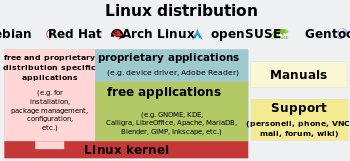

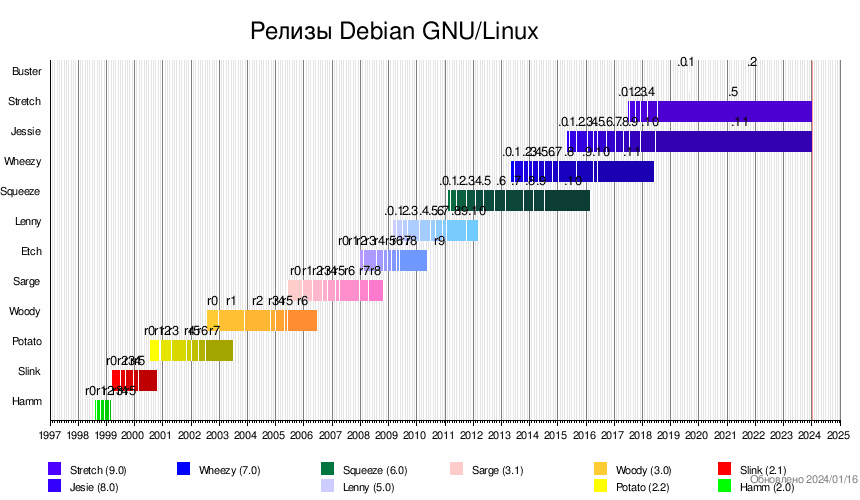

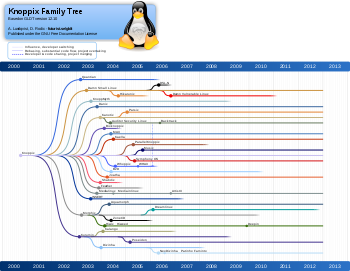

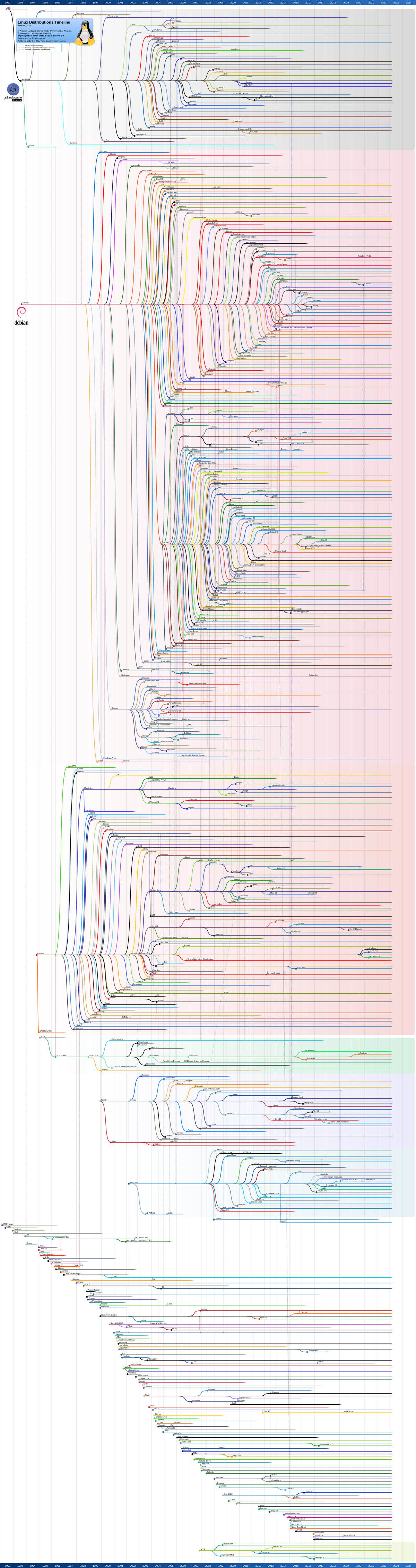

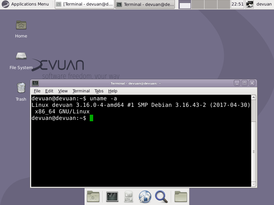

Subgraph OS — дистрибутив Linux , который должен быть устойчив к наблюдению, и вмешательству вредоносного программного обеспечения в Интернет . Он основан на Debian . Операционная система упоминается Эдвардом Сноуденом как довольно безопасная и имеющая большой потенциал развития .

Subgraph OS спроектирована с функциями, которые направлены на уменьшение паттернов атаки операционной системы и увеличение сложности, необходимой для выполнения определенных классов атак. Это достигается за счёт упрощения системы, и активного, постоянного внимания к безопасности, и устойчивости к атакам. Subgraph OS также уделяет особое внимание обеспечению целостности установленных пакетов программного обеспечения посредством детерминированной компиляции .

Возможности

Некоторые из возможностей Subgraph включают в себя:

- Ядро Linux защищено с помощью grsecurity , и патча PaX [ источник не указан 2037 дней ] .

- Пространства имён Linux и xpra имеются для сдерживания приложений.

- Обязательно шифруется файловая системы во время установки с использованием LUKS .

- Устойчивость к cold boot attack .

- Настраиваемые правила брандмауэра автоматически обеспечивают подключение сетевых подключений к установленным приложениям с использованием сети анонимности Tor. Настройки по умолчанию гарантируют, что связь каждого приложения передаётся через независимую цепь в сети.

- Интеграция GNOME Shell для изолированной песочницы на уровне приложений OZ предназначается для простого использования повседневными пользователями .

Безопасность

Безопасность Subgraph OS (которая использует контейнеры для

песочниц

) была поставлена под сомнение, по сравнению с

Qubes OS

(которая использует виртуализацию). Злоумышленник может обмануть пользователя Subgraph через запуск вредоносного несанкционированного скрипта через

файловый менеджер

Nautilus

по умолчанию или в терминале. Также возможно запустить вредоносный код, содержащий файлы

.desktop

(которые используются для запуска приложений). Вредоносные программы также могут обходить брандмауэр приложения-сервера Subgraph. Кроме того, по дизайну, Subgraph не может изолировать сетевой стек, как

Qubes OS

, или предотвратить вредные эксплойты по USB

.

См. также

Ссылки

- — официальный сайт Subgraph OS

- на сайте DistroWatch

Примечания

- . Дата обращения: 18 июня 2018. 20 августа 2018 года.

- . Дата обращения: 18 июня 2018. 18 июня 2018 года.

- . Дата обращения: 18 июня 2018. 18 июня 2018 года.

- . Дата обращения: 18 июня 2018. 25 января 2021 года.

- . Дата обращения: 18 июня 2018. 18 июня 2018 года.

- . Дата обращения: 18 июня 2018. 18 июня 2018 года.

- . Дата обращения: 18 июня 2018. 18 июня 2018 года.

- . Дата обращения: 18 июня 2018. 18 июня 2018 года.

- . Дата обращения: 18 июня 2018. 12 июня 2018 года.

- . Дата обращения: 18 июня 2018. 18 июня 2018 года.

- 2020-08-06

- 1