История криптографии

- 1 year ago

- 0

- 0

Микросхема Clipper — устойчивый ко взлому чипсет со встроенным бэкдором для шифрования голосовых сообщений, разработанный в США Агентством национальной безопасности . Микросхема реализует алгоритм шифрования Skipjack в режиме OFB .

Развитие криптографии привело к появлению различных современных систем защиты информации: криптосистемы с закрытым ключом , криптосистемы с открытым ключом , цифровая подпись , криптографические протоколы и т. д. Все это привело к тому, что правительство Соединенных Штатов стало беспокоиться, что больше никогда не сможет вести наблюдение и прослушку. Поэтому в 1993 АНБ объявило о создании некой технологии под названием «clipper chip», которую собирались встроить во все цифровые устройства передачи данных. Данная технология имела встроенный бэкдор , который бы позволил правительству США иметь доступ к информации на всех устройствах, поддерживающих данную технологию. Производством микросхем занялась компания , а их программированием — Mykotronx . Единственным устройством с данным чипом стал телефон Model 3600 компании AT&T .

АНБ открыто выступало с данной инициативой и предлагала исключительно добровольное встраивание данного чипа. Данная технология должна была решить проблемы, связанные с тем, что злоумышленники смогут свободно вести и планировать незаконную деятельность. Однако, данная инициатива столкнулась с волной критики, состоявшая в основном из следующих пунктов:

В конце концов данная инициатива была свернута в 1996 году из-за протестов со стороны граждан США и крупных IT-компаний, а также из-за большого числа уязвимостей данной системы, которые не позволяли использовать данные, полученные с помощью микросхемы, в суде .

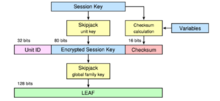

Микросхема Clipper использует алгоритм Skipjack для шифрования сообщений пользователей в режиме OFB . Далее по протоколу Диффи — Хеллмана происходит формирование 80-битного сеансового ключа. Для идентификации пользователя перед отправкой сообщений происходит обмен полями доступа для выполнения закона (Law Enforcement Access Field, LEAF). LEAF формируется следующим образом:

После начинается обмен сообщениями.

Закрытые ключи пользователей делятся пополам и хранятся в двух различных организациях. Соответствующий правоохранительный орган запрашивает эти части ключа. Далее с помощью общего ключа расшифровывается LEAF. Полученным закрытым ключом расшифровывают сеансовый ключ. Сеансовым ключом расшифровывают сообщения пользователей.

Существует несколько способов компрометировать данную систему таким образом, чтобы данные, полученные путем прослушивания, были непригодны для использования обвинением в суде.

Во-первых, если предварительно перед отправкой сообщения сжать его таким образом, что нельзя распознать, чей это был голос, то можно утверждать, что сообщение было подделано. Подделывание происходит следующим образом: если объединить зашифрованный и открытый текст с помощью XOR , то можно получить ключевой поток, который можно объединить с совершенно другим открытым текстом. Таким образом, данный довод можно использовать в суде, чтобы доказать непригодность данных как улики .

Во-вторых, можно использовать «втискивание», которое позволяет Алисе выдать себя за Боба. Алгоритм действий следующий: Алиса связывается с Бобом с помощью Clipper и сохраняет его копию LEAF вместе с сеансовым ключом, затем она звонит Кэрол (заранее известно, что Кэрол подслушивают) и выдает как сеансовый ключ, который идентичен сеансовому ключу Боба, а затем посылает его LEAF, таким образом выдавая себя за Боба. Получается, что даже если голос не будет похож на голос Боба, ему все равно придется доказывать в судебном порядке, что это был не он .