Bredolab

- 1 year ago

- 0

- 0

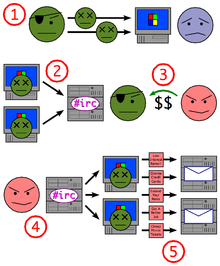

Ботнет ( англ. botnet , МФА: [ˈbɒtnɛt] ; произошло от слов ro bot и net work ) — компьютерная сеть , состоящая из некоторого количества хостов с запущенными ботами — автономным программным обеспечением . Чаще всего бот в составе ботнета является программой, скрытно устанавливаемой на устройство жертвы и позволяющей злоумышленнику выполнять некие действия с использованием ресурсов заражённого компьютера . Обычно используются для нелегальной или неодобряемой деятельности — рассылки спама , перебора паролей на удалённой системе, атак на отказ в обслуживании ( DoS - и DDoS -атаки).

Боты, как таковые, не являются вирусами. Они представляют собой набор программного обеспечения, который может состоять из вирусов , брандмауэров , программ для удаленного управления компьютером , а также инструментов для скрытия от операционной системы .

Первоначально боты создавались для того, чтобы помочь в управлении IRC-каналами . Администрирование каналов в сети IRC может занимать много времени, поэтому администраторы создавали специальных ботов, которые помогали управлять работой популярных каналов . Одним из первых таких ботов был Eggdrop , написанный в 1993 году .

Со временем IRC-боты стали использоваться для вредоносных целей. Их главной задачей стала атака IRC-серверов и других пользователей в IRC-сетях. Это позволило совершать DoS-атаки . Использование ботов помогало скрыть атакующего, так как пакеты отправлялись от бота, а не с компьютера злоумышленника. Также появилась возможность группировать несколько зараженных компьютеров для организации DDoS-атак . Для атаки крупных целей требовались большие сети ботов. Поэтому злоумышленники начали использовать троянские программы и другие скрытые методы, чтобы увеличить число зараженных компьютеров в сети .

Современные боты представляют собой различные гибриды угроз, интегрированных в систему управления и контроля. Они могут распространяться как черви , скрываться от операционной системы как большинство вирусов , а также включают в себя различные методы атак. Другая серьезная проблема заключается в том, что в создании современных ботов принимают участие сразу несколько человек. Таким образом, появляется несколько различных вариантов одного и того же бота, что затрудняет их распознавание антивирусными программами .

Первые ботнеты использовали модель клиент-сервер для выполнения своих задач. В настоящее время централизованные сети по-прежнему широко используются. Среди них наиболее популярными являются сети на базе интернет-ретрансляции, которые используют IRC для того, чтобы облегчить обмен данными между ботами и управляющим компьютером. Сети с такой архитектурой легко создавать и поддерживать, также они позволяют эффективно распределять команды управляющего компьютера между клиентами .

В централизованной сети боты подключаются к одному или нескольким серверам , а затем ждут управляющих команд от сервера. Управляющий компьютер посылает команды на серверы, а те в свою очередь отправляют их клиентам. Клиенты выполняют команды и посылают на сервер сообщение о результатах .

Такая модель имеет один существенный недостаток. В случае отказа сервера управляющий компьютер потеряет связь со своими ботами и не сможет ими управлять .

В последнее время появляется все больше одноранговых бот-сетей. В ботнете P2P нет централизованного сервера, боты подключены друг к другу и действуют одновременно как сервер и как клиент .

Чтобы найти другой зараженный компьютер, бот проверяет случайные IP-адреса до тех пор, пока не свяжется с другим зараженным устройством. Найденный бот, в свою очередь, отправляет информацию о своей версии программного обеспечения и список известных ботов. Если одна из версий ПО ниже чем другая, то начнется передача файла для обновления на более новую версию ПО. Таким образом, каждый бот пополняет свой список зараженных машин и обновляет ПО до более свежей версии .

Эти сети являются устойчивыми к динамическому оттоку, то есть боты могут быстро присоединяться к сети и выходить из неё. Более того, связь не будет нарушена в случае потери или выхода из строя нескольких ботов. В отличие от централизованных сетей, ботнет P2P являются более надежными и сложными для обнаружения .

Управление обычно получают в результате установки на компьютер невидимого необнаруживаемого в ежедневной работе программного обеспечения без ведома пользователя. Происходит обычно через :

Механизм защиты от удаления аналогичен большинству вирусов и руткитов , в частности :

Ранее управление производилось или «слушанием» определённой команды по определённому порту, или присутствием в IRC -чате. До момента использования программа «спит» — (возможно) размножается и ждёт команды. Получив команды от «владельца» ботнета, начинает их исполнять (один из видов деятельности). В ряде случаев по команде загружается исполняемый код (таким образом, имеется возможность «обновлять» программу и загружать модули с произвольной функциональностью). Возможно управление ботом помещением определённой команды по заранее заготовленному URL .

В настоящее время получили распространение ботнеты, управляемые через веб-сайт или по принципу p2p -сетей .

Чаще всего обнаружение ботов на устройстве затруднено тем, что боты работают абсолютно автономно без участия пользователя. Однако можно выделить несколько признаков, являющихся доказательством наличия бот-инфекции на компьютере :

Для предотвращения заражения пользователям следует предпринимать ряд мер, которые направлены не только на предотвращение заражения вирусом ботнет-сети, но и на защиту от вредоносных программ в целом. Рекомендуемые практики для предотвращения заражения компьютера :

Как только бот обнаружен на компьютере, следует немедленно удалить его с помощью специального программного обеспечения . Это обезопасит отдельный компьютер, но для удаления ботнет-сетей необходимо отключить серверы, которые управляют ботами .

Для заказа DDoS-атаки обычно используется полноценный веб-сервис . Это сильно упрощает контакт между организатором и клиентом. Такие веб-сервисы представляют собой полноценные функциональные веб-приложения , которые позволяют своим пользователям управлять своим балансом, планировать бюджет атаки, просматривать отчеты о проделанной работе. Также некоторые сервисы имеют свои программы лояльности, которые заключаются в начислении бонусных баллов за атаки .

Различные DDoS-сервисы предоставляют пользователям довольно широкий спектр особых функций в дополнение к основному функционалу, которые существенно влияют на цену атаки. Примеры таких «дополнений» :

Также киберпреступники предлагают различные тарифные планы с посекундной оплатой, но без возможности выбора каких-либо дополнительных функций. Например, DDoS-атака продолжительностью 10 800 секунд будет стоить клиенту примерно 60 долларов. Следовательно, средняя стоимость DDoS-атаки примерно 20 долларов в час .

По оценке создателя протокола TCP/IP Винта Серфа , около четверти из 600 млн компьютеров, подключённых к Интернету, могут находиться в ботнетах . Специалисты SecureWorks, изучив внутренние статистические сведения ботнета, основанного на трояне SpamThru, обнаружили, что около половины заражённых компьютеров работают под управлением операционной системы Windows XP с установленным Service Pack 2 .

По данным специалиста по безопасности компании McAfee Майкла Де Чезаре ( англ. Michael DeCesare ), только в США в составе ботнетов порядка 5 млн заражённых компьютеров, что составляет около 10 % национального компьютерного парка .

Страны с самым большим количеством зараженных компьютеров :

| № | Страна | Количество заражённых компьютеров |

|---|---|---|

| 1 | Индия | 2 017 847 |

| 2 | Китай | 1 697 954 |

| 3 | Египет | 1 404 250 |

| 4 | Иран | 749 570 |

| 5 | Вьетнам | 686 920 |

| 6 | Бразилия | 580 168 |

| 7 | Турция | 530 796 |

| 8 | Россия | 516 295 |

| 9 | Таиланд | 494 069 |

| 10 | Мексика | 470 213 |

Наиболее заметной из всех видов деятельности ботнета являются DoS - и DDoS-атаки . Самые крупные из них:

{{

cite news

}}

:

Указан более чем один параметр

|accessdate=

and

|access-date=

(

справка

)