Буконтьево

- 1 year ago

- 0

- 0

Протокол совместным управлением ключами (KMIP) — протокол связи, который определяет форматы сообщений для манипулирования криптографическими ключами на сервере. Ключи могут создаваться на сервере, а затем восстанавливаться по другими защищенным ключам. Поддерживаются как симметричные, так и асимметричные ключи. KMIP также определяет сообщения, которые могут быть использованы, чтобы выполнять криптографические действия над сервером как например, кодирование и расшифрование.

KMIP является открытым протоколом, который имеет поддержку со стороны многих крупных технологических компаний, таких как: Hewlett-Packard , Brocade Systems Communications, Inc., Cisco Systems, Inc. *, IBM и Oracle Corporation . KMIP — это система управления, контролирующая обработку зашифрованных данных, а также доступ к зашифрованным данным.

Протокол управления взаимодействием ключей предназначен для использования в системах с зашифрованными ключами. KMIP представляет собой относительно новый протокол, созданный группой OASIS и предложенный в феврале 2009. Цель OASIS — заменить существующее управление предприятия на системы с KMIP.

OASIS KMIP 1.0

— публичное обсуждение ноябрь 2009;

— техническая спецификация январь 2010;

— стандарт OASIS октябрь 2010.

OASIS KMIP 1.1

— публичное обсуждение январь 2012;

— техническая спецификация июль 2012;

— стандарт OASIS январь 2013.

OASIS KMIP 1.2

— публичное обсуждение январь 2014;

— техническая спецификация ноябрь 2014;

— стандарт OASIS май 2015.

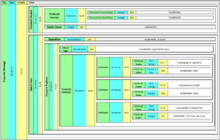

КMIP состоит из 3 разделов:

Серверы должны использовать либо SSL или TLS протоколы для своих целей связи, рекомендуется также HTTPS . SSL 2.0 имеет известные проблемы безопасности и все последние протоколы HTTP/S . Поэтому этот профиль запрещает использование SSL 2.0 и рекомендует SSL 3.1 или TLS 1.0. KMIP рекомендует некоторых шифры. Ниже перечислены обязательные шифры:

Сервер KMIP хранит и контролирует управляемые объекты, такие как ключи -симметричные и асимметричные, сертификаты и определяемые пользователем объекты. Клиент затем использует протокол, чтобы получить доступ к этим объектам. Серверы используют технику безопасности к управляемым объектам. Операции могут создавать, определять местоположение, получать и обновлять управляемые объекты.

Атрибуты

У каждого управляемого объекта есть неизменное значение, как ключевой блок, который содержит криптографический ключ. Он также содержит непостоянные атрибуты, которые могут использоваться, чтобы сохранять метаданные о ключах. Некоторые атрибуты получены непосредственно из значения, например, криптографический алгоритм и длина ключа. Другие атрибуты определены в спецификации для управления объектами, такие как специализированный идентификатор, который обычно получается из идентификационных данных ленты. Существуют атрибуты, которые являются обязательными для каждого объекта или для конкретных объектов, в то время как другие не являются обязательными. Дополнительные идентификаторы, необходимые приложению, могут быть определены сервером или клиентом. Кроме того, могут создаваться шаблоны, которые позволяют администратору системы объединять атрибуты часто используемых процессов.

Объекты

Каждый объект идентифицирован уникальным и неизменным идентификатором объекта, который сгенерирован сервером и используется, чтобы получить объектные значения. Управляемым объектам можно также дать много непостоянных, но глобально уникальных атрибутов имени, которые могут использоваться для определения местоположения объектов.

Типы управляемых объектов, которые контролирует KMIP, включают:

Операции

Операции отличаются по признаку — кем они инициированы. Большинство из них являются операциями «Клиент-сервер» . Кроме того, существуют операции «Сервер-клиент».

Операции, предусмотренные KMIP, включают

У каждого ключа есть криптографическое состояние такое как начальное, активное, пассивное. Операции предоставляют управление состоянием в соответствии с инструкциями по жизненному циклу NIST. Данные каждого преобразования регистрируются, например, дата активации ключа. Даты могут быть определены в будущем так, чтобы ключ автоматически стал недоступным указанным операциям, как только они истекут.

Сообщение всегда состоит из заголовка, за которым следует один или более пакетных объектов и дополнительных расширений сообщений. Заголовок различает два типа сообщений: запрос и ответ. Существуют данные, зависящие от типа. Пакетные объекты указывают требуемую операцию и включают в себя все атрибуты, необходимые для этого.

KMIP — сетевой протокол, а не прикладной программный интерфейс. Он представляет собой двоичный формат, состоящий из вложенного тега, типа, длины и значения (TTLV) структуры.

KMIP имеет много преимуществ по сравнению с существующими конструкциями. Первое преимущество — это возможность упростить текущий проект и избавиться от сложностей и избыточностей.

Конструкция KMIP исправляет проблемы протоколов связи, помогая компаниям не вкладывать большое количество денег в свою инфраструктуру. Таким образом, возникает способ связи для всех протоколов друг с другом, так же происходит взаимосвязь между системами. Такая конструкция устраняет единый отказ системы из-за способности взаимного общения. Таким образом, если одна система выходит из строя, то можно спокойно получить доступ к зашифрованным данным.

И наконец, протокол KMIP избегает избыточности текущего дизайна и упрощает его. Это позволяет снизить стоимость инвестиций в систему управления ключами, так как нет никакой необходимости адаптировать протоколы для каждой услуги. Когда сложность системы меньше, её легче поддерживать. Ей требуется меньших инвестиций, чтобы сохранить работоспособность.