Технические средства реабилитации

- 1 year ago

- 0

- 0

Технические средства защиты авторских прав ( ТСЗАП ; англ. DRM — digital rights management — цифровое управление правами или управление цифровыми правами; критически digital restrictions management — цифровое управление ограничениями или управление цифровыми ограничениями) — программные или программно-аппаратные средства, которые намеренно ограничивают либо затрудняют различные действия с данными в электронной форме (копирование, модификацию, просмотр и т. п.) либо позволяют отследить такие действия. DRM представляет собой набор систем контроля и управления доступом. На данный момент DRM используется множеством компаний по всему миру, среди которых Amazon, Apple Inc., Microsoft, Electronic Arts, Sony, 1С, Akella и другие. В 1998 году в США был принят Закон об авторском праве в цифровую эпоху с целью ввести уголовные наказания за распространение технологий для обхода DRM .

У DRM есть как свои сторонники, так и противники. Первые утверждают, что DRM помогает бороться с нарушениями авторских прав в сети и сохранять регулярные поступления доходов. Они считают, что подобные цифровые рамки необходимы для предотвращения кражи интеллектуальной собственности. Оппоненты же отмечают, что доказательств того, что DRM помогает предотвратить нарушение авторских прав, нет. Вместо этого DRM только приносит неудобства законным покупателям и помогает большим компаниям тормозить инновации и конкуренцию .

Наиболее известное предназначение DRM — защита произведений от копирования и других действий, запрещаемых авторами или иными правообладателями на основании авторского или смежных прав после продажи конечному пользователю. Термин «технические средства защиты авторских прав» в законодательстве Российской Федерации, запрещающем обход таких средств. Закон об авторском праве в цифровую эпоху был принят в США в 1998 году с целью ввести уголовную ответственность за обход средств DRM .

« DRM » — аббревиатура от английского выражения « digital rights management », слова которого переводятся как «управление цифровыми правами». Некоторые противники DRM , например Ричард Столлман , вторую букву расшифровывают как « restrictions » — «ограничения».

Предметом этой статьи являются подобные технические средства сами по себе, а не только при применении для защиты авторских или каких‐либо иных прав.

Хотя DRM призваны воспрепятствовать лишь неправомерному копированию произведений, как правило, они не допускают либо ограничивают любое копирование, в том числе добросовестное и копирование свободных произведений (включая бывшие несвободные, исключительные права на которые истекли после добавления DRM), поскольку пока невозможно техническими средствами автоматически отличить «законное» копирование от «незаконного». Такое ограничение возможностей пользователя вызывает критику DRM со стороны правозащитников .

Обычно средства DRM сопровождают защищаемые произведения (файлы, диски), ограничивая доступ потребителя к различным действиям, вроде копирования или перевода данных в другие форматы. Также встраиваются в средства воспроизведения (программы-оболочки для просмотра, карманные цифровые плееры , DVD-проигрыватели ) и записи (DVD-рекордеры, Video Capture cards ). В этом случае потребителю ограничивают выбор аппаратного обеспечения, используемого с этим устройством, а также ограничивают выбор программного обеспечения, которое можно использовать с данным средством воспроизведения.

В отличие от защиты от копирования , под DRM подразумеваются более общий класс технологий, которые могут позволять ограниченное копирование, а также могут налагать другие ограничения, такие, как ограничение срока, в течение которого возможен просмотр или воспроизведение защищаемого произведения. При этом под DRM понимаются именно технические средства защиты, в то время как защита от копирования может включать также организационные, юридические и другие меры .

Проблема незаконного копирования возникла ещё задолго до появления цифровых и даже аналоговых устройств воспроизведения и копирования произведений. Механические пианино (пианолы), популярные в начале XX века , использовали перфоленту для управления клавишами. В США компании-производители переводили ноты в записи для пианол без уплаты гонораров издателям и композиторам. Несмотря на недовольство последних, их требование полностью запретить выпуск новых воспроизводящих устройств не было удовлетворено, однако производители были обязаны выплачивать определенную сумму за каждую выпущенную запись .

Позже проблема вновь возникла с появлением аудиомагнитофонов , а затем видеомагнитофонов . В США это привело к так называемому делу Betamax , в котором студия Universal пыталась запретить Sony производить видеомагнитофоны с возможностью записи. Дело разрешилось в пользу Sony, создав прецедент , согласно которому законно производство систем, которые, помимо нелегальных применений (создание нелегальных копий фильмов, транслируемых по телевидению ), имеют существенные легальные применения (запись телепередач для последующего их просмотра в более удобное для пользователя время — данное применение также было признано добросовестным использованием ( англ. fair use ) в ходе судебного разбирательства) .

Позже фильмы также стали продаваться на видеокассетах, и вскоре появилась первая система для защиты от копирования от Macrovision. Она «обманывала» автоматическую регулировку усиления , используемую при записи видеокассеты, добавляя импульсы в пустой интервал вертикальной развертки , которые не влияли при этом на качество воспроизведения. Хотя Macrovision запатентовала не только саму систему DRM, но и способы её обхода, устройства для устранения защиты было довольно легко достать .

Переход на цифровые методы хранения и передачи информации только усилил обеспокоенность правообладателей. В то время как аналоговые записи неизбежно теряют своё качество не только при копировании, но даже и при нормальном использовании, цифровые записи могут быть скопированы или воспроизведены неограниченное количество раз без потери качества. С распространением персональных компьютеров в быту всё популярнее стало переводить данные из аналогового или физического вида (диски, трансляции по телевидению, и др.) в цифровой (так называемый риппинг). В совокупности со всё большим распространением Интернета и файлообменных сетей это привело к увеличению объёмов нелегального распространения медиапродукции до небывалых размеров.

На данный день DRM повсеместно используется в индустрии развлечений (например, издателями видео- и аудиопродукции). Технологии DRM позволяют издателям навязывать свои правила доступа к содержимому, например, ограничивая возможности копирования или просмотра. В некоторых случаях может ограничиваться и добросовестное использование содержимого, что привело к огромному потоку критики в адрес DRM. В результате противоречий использования DRM некоторые [ какие? ] компании отказываются от этой системы.

Большинство современных систем DRM использует криптостойкие алгоритмы защиты, однако эти методы не могут использоваться полноценно, поскольку основаны на предположении, что для получения доступа к зашифрованной информации требуется секретный ключ . Однако в случае DRM типичной является ситуация, когда ограничения обходятся правомерным обладателем копии, который для возможности просмотра (воспроизведения) должен иметь и зашифрованную информацию, и ключ к ней, что сводит к нулю всю защиту. Поэтому системы DRM пытаются скрыть от пользователя используемый ключ шифрования (в том числе используя аппаратные средства), однако это нельзя осуществить достаточно надежно, поскольку применяемые ныне устройства воспроизведения ( персональные компьютеры , видеомагнитофоны , DVD-проигрыватели ) являются достаточно универсальными и находятся под контролем пользователей .

Разрешить воспроизведение и в то же время запретить копирование представляет собой крайне сложную задачу: воспроизведение — чтение информации, её обработка и запись на устройство вывода, копирование — чтение и запись информации на устройство хранения. То есть, если возможно воспроизведение (включающее промежуточный этап чтения информации), возможно и её последующее копирование. Поэтому эффективная техническая защита от копирования при разрешённом воспроизведении может быть достигнута, только когда всё устройство (плеер или компьютер) находится целиком под контролем правообладателя.

Для определённых видов информации задача полной защиты от копирования принципиально неразрешима (так называемая « аналоговая брешь », англ. analog hole ): если музыка прослушивается ушами, то её можно записать микрофоном, если книгу можно прочитать, то её можно и отсканировать.

Поскольку DRM малоэффективны сами по себе , для них установлена правовая защита. Законодатели многих [ каких? ] стран, идя навстречу желанию крупнейших правообладателей, ввели ответственность за обход (преодоление, отключение, удаление) DRM. Например, в России IV часть Гражданского кодекса РФ (вступившая в силу 1 января 2008 г.) предусматривает ТСЗАП, что противоречит 1 пункту 273 статьи УК РФ .

УК РФ Статья 273. Создание, использование и распространение вредоносных компьютерных программ (в ред. Федерального закона от 07.12.2011 N 420-ФЗ) (см. текст в предыдущей редакции)

1. Создание, распространение или использование компьютерных программ либо иной компьютерной информации, заведомо предназначенных для несанкционированного уничтожения, блокирования , модификации, копирования компьютерной информации или нейтрализации средств защиты компьютерной информации, - наказываются ограничением свободы на срок до четырех лет, либо принудительными работами на срок до четырех лет, либо лишением свободы на тот же срок со штрафом в размере до двухсот тысяч рублей или в размере заработной платы или иного дохода осужденного за период до восемнадцати месяцев. 2. Деяния, предусмотренные частью первой настоящей статьи, совершенные группой лиц по предварительному сговору или организованной группой либо лицом с использованием своего служебного положения, а равно причинившие крупный ущерб или совершенные из корыстной заинтересованности, - наказываются ограничением свободы на срок до четырех лет, либо принудительными работами на срок до пяти лет с лишением права занимать определенные должности или заниматься определенной деятельностью на срок до трех лет или без такового, либо лишением свободы на срок до пяти лет со штрафом в размере от ста тысяч до двухсот тысяч рублей или в размере заработной платы или иного дохода осужденного за период от двух до трех лет или без такового и с лишением права занимать определенные должности или заниматься определенной деятельностью на срок до трех лет или без такового. 3. Деяния, предусмотренные частями первой или второй настоящей статьи, если они повлекли тяжкие последствия или создали угрозу их наступления, - наказываются лишением свободы на срок до семи лет.

Статья 1299. Технические средства защиты авторских прав

1. Техническими средствами защиты авторских прав признаются любые технологии, технические устройства или их компоненты, контролирующие доступ к произведению, предотвращающие либо ограничивающие осуществление действий, которые не разрешены автором или иным правообладателем в отношении произведения.

2. В отношении произведений не допускается:

1) осуществление без разрешения автора или иного правообладателя действий, направленных на то, чтобы устранить ограничения использования произведения, установленные путём применения технических средств защиты авторских прав;

2) изготовление, распространение, сдача в прокат, предоставление во временное безвозмездное пользование, импорт, реклама любой технологии, любого технического устройства или их компонентов, использование таких технических средств в целях получения прибыли либо оказание соответствующих услуг, если в результате таких действий становится невозможным использование технических средств защиты авторских прав либо эти технические средства не смогут обеспечить надлежащую защиту указанных прав.

3. В случае нарушения положений, предусмотренных пунктом 2 настоящей статьи, автор или иной правообладатель вправе требовать по своему выбору от нарушителя возмещения убытков или выплаты компенсации в соответствии со статьёй 1301 настоящего Кодекса, кроме случаев, когда настоящим Кодексом разрешено использование произведения без согласия автора или иного правообладателя.

За указанные нарушения предусмотрена гражданско-правовая (ст. 1301 ГК РФ ) и административная (ст. 7.12 КоАП РФ ) ответственность. Отмечается, что закон (часть четвёртая ГК РФ) обладает невысоким техническим уровнем и допускает неоднозначные трактовки . В частности, в том же Гражданском Кодексе (ч. IV, ст. 1280, п. 1) сказано:

Лицо, правомерно владеющее экземпляром программы для ЭВМ или экземпляром базы данных (пользователь), вправе без разрешения автора или иного правообладателя и без выплаты дополнительного вознаграждения:

1) внести в программу для ЭВМ или базу данных изменения исключительно в целях их функционирования на технических средствах пользователя и осуществлять действия, необходимые для функционирования таких программы или базы данных в соответствии с их назначением, в том числе запись и хранение в памяти ЭВМ (одной ЭВМ или одного пользователя сети), а также осуществить исправление явных ошибок, если иное не предусмотрено договором с правообладателем;

2) изготовить копию программы для ЭВМ или базы данных при условии, что эта копия предназначена только для архивных целей или для замены правомерно приобретенного экземпляра в случаях, когда такой экземпляр утерян, уничтожен или стал непригоден для использования. При этом копия программы для ЭВМ или базы данных не может быть использована в иных целях, чем цели, указанные в подпункте 1 настоящего пункта, и должна быть уничтожена, если владение экземпляром таких программы или базы данных перестало быть правомерным.

Таким образом, внесение изменений в технические средства защиты теоретически можно оправдать необходимостью создания резервной копии, поскольку всегда существует вероятность утраты лицензионного оригинала. И хотя это не станет оправданием непосредственного распространения взломанного варианта ПО, однако даёт возможность распространять ПО и просто полезную информацию, позволяющие такой взлом осуществить, под предлогом необходимости создания рабочей резервной копии.

На международном уровне обязанность государств обеспечить «правовую охрану и эффективные средства правовой защиты от обхода существующих» ТСЗАП закреплена в статье 11 Договора ВОИС по авторскому праву (ДАП) и в статье 18 Договора ВОИС по исполнениям и фонограммам (ДИФ) . Россия присоединилась к этим договорам с 5 февраля 2009 года . В США имплементация «Договоров ВОИС в области Интернета» (ДАП и ДИФ) произошла посредством принятия Закона об авторском праве в цифровую эпоху ( англ. DMCA, Digital Millennium Copyright Act ), в Европейском союзе — Директивы ЕС об авторском праве ( англ. EUCD, European Union Copyright Directive ).

Первые методы защиты музыкальных компакт-дисков от копирования использовали нарушения стандарта записи Audio CD , которые не были заметны для большинства CD-проигрывателей, но не работали на более сложно устроенных компьютерных приводах CD-ROM . Компания Philips отказалась ставить на таких дисках знак Compact Disc Digital Audio . К тому же оказалось, что такие диски «не брали» некоторые плееры, и, наоборот, некоторые компьютеры уверенно их копировали .

В 2005 году Sony BMG стала использовать новую технологию DRM для защиты своих аудио-CD от копирования при прослушивании на персональном компьютере . Диск можно было воспроизводить на компьютере только с помощью специальной программы, записанной на нём; также можно было создать 3 резервных копии альбома. Помимо этого, на компьютер пользователя устанавливалась программное обеспечение, предотвращающее перехват аудиопотока во время воспроизведения. Устанавливалось это ПО без подтверждения пользователя. Устанавливаемое ПО содержало в себе руткит : оно скрывало файлы и каталоги, использовало вводящие в заблуждение названия процессов и сервисов , не имело возможности удаления . Это создавало серьёзные уязвимости в безопасности системы пользователя. Поскольку программа представляла угрозу безопасности компьютера, Sony была вынуждена отозвать миллионы компакт-дисков. Позднее была обнаружена троянская программа , использующая уязвимость в DRM компании Sony . В результате подобного использования DRM на Sony было подано несколько коллективных судебных исков, которые, в большинстве своём, были разрешены путём выплаты финансовой компенсации пострадавшим потребителям, а также раздачей музыкальных альбомов в цифровом виде без DRM. При всех этих проблемах DRM от Sony слабо осуществляло свою основную цель — защиту от копирования, так как влияло лишь на проигрывание на компьютерах под управлением систем Microsoft Windows, оставляя «за бортом» другие устройства. Да и Windows-систему легко можно было обойти, например, банально выключив функцию автозапуска, не говоря уже об упомянутой аналоговой бреши.

В январе 2007 года EMI прекратили выпуск аудио-CD с DRM, объявив о нецелесообразности затрат на систему. Sony, после всех судов и проблем, также отказались от DRM-защиты. На данный момент ни один из четырёх крупнейших лейблов не поддерживает DRM.

Многие интернет-магазины США, продающие музыку онлайн, используют DRM. Один из крупнейших — Apple iTunes Store — использовал систему DRM FairPlay вплоть до 2009 года. Система использует обычные аудиофайлы формата MP4 . Каждый файл содержит звуковой поток в формате AAC , зашифрованный с помощью AES с использованием основного ключа ( англ. master key ), а также сам основной ключ, зашифрованный с помощью ключа пользователя ( англ. user key ). Ключи пользователя генерируются случайно для каждого сеанса, их копии хранятся на серверах Apple и в защищенном репозитории iTunes (клиентской программы, используемой для доступа к iTunes Store). Один и тот же аккаунт iTunes Store можно использовать не более чем на пяти компьютерах. iTunes позволяет копировать аудиофайл на неограниченное количество плееров iPod (при этом ключи пользователя также копируются во внутренний репозиторий плеера), однако на одном iPod можно использовать музыку, полученную не более чем из пяти различных аккаунтов . Apple не выдавала лицензии на собственный DRM сторонним компаниям, в результате чего только устройства от Apple, а также их медиапроигрыватель QuickTime могли воспроизводить музыку из iTunes. iTunes также позволяет записывать аудиофайлы на компакт-диски. Один и тот же плей-лист можно записать не более семи раз, однако, каждый отдельный файл можно записывать неограниченное число раз . Полученные аудио-CD не содержат DRM, поэтому несложно получить аудиофайлы без защиты, сделав рип компакт-диска, однако при этом качество звука может уменьшиться при перекодировании. Программа Requiem позволяет извлекать ключи пользователей из хранилища iTunes, однако Apple регулярно выпускает обновления, меняя способы хранения ключей.

Однако 6 февраля 2007 г. глава Apple Стив Джобс опубликовал открытое письмо « Мысли о музыке » ( англ. Thoughts on Music ), в котором призвал звукозаписывающие компании продавать музыку без DRM . С начала 2009 года музыка в iTunes Store по соглашению с большинством издателей постепенно стала полностью доступна без DRM.

В России, несмотря на вступление в силу IV части Гражданского кодекса , многие музыкальные интернет-магазины до сих пор действуют полулегально, поэтому ни о каких средствах DRM говорить не приходится . Не говоря уже об использовании музыки в социальных сетях, столь популярном в России и странах СНГ.

Помимо стандартных подходов DRM, некоторые магазины предлагают DRM-схему подписки. Например, сервис Sony Music Unlimited или онлайн музыкальный магазин Napster. Пользователи могут скачивать и прослушивать неограниченное количество музыки до тех пор, пока действует подписка. Однако с окончанием подписки все файлы перестают воспроизводиться.

В связи с тем, что схемы DRM у различных производителей различаются между собой, иногда становится невозможным проигрывать музыку от разных производителей на одном устройстве (устройство может просто не поддерживаться DRM-схемой). Решением подобных проблем занимаются, например, в Англии. Так, в 2006 году Эндрю Гауэрс составил список предложений по улучшению политики защиты авторских прав (англ. Gowers Review of Intellectual Property), который содержит 54 пункта. Этот список находится в открытом доступе, и ознакомиться с ним может любой желающий. Среди всех прочих поправок пункты с 8 по 12 содержат предложения по созданию некоторых исключений для добросовестного использования авторских прав, например, библиотеками (рассматривается возможность переходить от одной схемы DRM к другой). Впоследствии планировалось ввести подобные исключения и для обычных пользователей. Вообще проблема с различными DRM в проигрывателях стояла достаточно остро, например, Apple отказались от DRM-защиты в музыке полностью, благодаря чему музыка из iTunes проигрывается спокойно на любом устройстве, поддерживающем формат AAC. Некоторые магазины, например, немецкий Musicload, также объявили об отказе от DRM, так как выяснилось, что 3 из 4 звонков в их службу поддержки поступало от недовольных DRM-пользователей .

Открытый Мобильный Альянс создал специальный стандарт для взаимодействия различных DRM-схем на мобильных устройствах. Изначально данная схема DRM содержала простой язык управления правами и широко использовалась для защиты рингтонов для мобильных телефонов. Данная схема запрещала копировать рингтоны с мобильных телефонов на другие устройства (например, ПК). Широкого использования эта схема DRM так и не получила, несмотря на то, что язык был основательно расширен и улучшен .

Первой технологией защиты DVD от копирования являлась CSS (Content Scramble System). Эта технология использовалась с 1996 года. Каждый производитель получал лицензию на ключ DVD-проигрывателя ( англ. Player Key ) (один из 409 имеющихся) для использования в своих устройствах у DVD Copy Control Association — организации, основанной DVD Forum . Каждый DVD, защищенный CSS, содержал ключ диска ( англ. Disk Key ) , который расшифровывался с помощью ключа данного DVD-проигрывателя, после чего можно было расшифровать всю остальную информацию на диске . Ключи записывались в -области диска, чтобы сделать невозможным их непосредственное копирование . В 1999 году Йон Лех Йохансен (Jon Lech Johansen), также известный как DVD Jon, опубликовал программу DeCSS , позволявшую расшифровывать и воспроизводить DVD-диски, защищенные CSS, в операционной системе Linux , для которой ключи проигрывателей не были лицензированы. Он использовал ключи, переданные анонимным хакером, который извлек их из программы , хранившей ключи в открытом виде . Позже была найдена уязвимость, которая позволяла взломать защиту методом полного перебора на любом компьютере, мощность которого достаточна для воспроизведения DVD . В этом же году на системах Microsoft Windows появилась своя схема DRM, которая считывала инструкции из мультимедийных файлов на языке управления правами, в которых описывались разрешённые пользователю действия. Язык может определять, сколько раз можно проигрывать файл, можно ли записать его на внешний носитель, распечатать, переслать по интернету или скопировать на жёсткий диск.

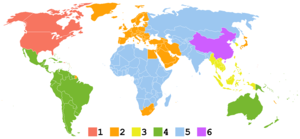

Региональная защита DVD является средством DRM, позволяющим регулировать продажу DVD , HD DVD и Blu-Ray дисков в различных странах мира. Система призвана решить проблему распространения дисков в странах, где премьера фильма ещё не закончилась и он ещё не вышел на DVD. Однако данная технология позволяет также устанавливать разные цены для розничной продажи дисков в разных странах, что противоречит правилам свободной торговли . Подобный подход позволяет продавать продукцию с DRM-защитой в развивающихся странах , а также странах третьего мира по более низким ценам. Однако в Австралии и Новой Зеландии запрещена продажа DVD-проигрывателей, ограничивающих воспроизведение дисков каким-либо регионом из-за противоречий, указанных выше .

AACS ( Advanced Access Content System ; рус. улучшенная система доступа к содержимому ) — система DRM, используемая для защиты HD DVD и Blu-ray дисков , опубликованная в апреле 2005 г. и окончательно принятая 5 июня 2009 г. консорциумом ( англ. AACS Licensing Administrator ), включающим Disney , Intel , Microsoft , Panasonic , Warner Bros. , IBM , Toshiba и Sony . Система сочетает в себе различные методы, предотвращающие незаконное копирование и распространение видеоматериалов.

Система использует более стойкое по сравнению с CSS шифрование AES , а также использует схему широковещательного шифрования на основе дерева разностей подстановок ( англ. subset difference tree ) . Последняя использует фиксированный набор ключей носителей ( англ. Media Key ), необходимых для расшифрования содержимого диска, и наборы ключей устройств ( англ. Sets of Device Keys ), лицензируемые производителям проигрывателей. Ключи носителей хранятся на диске в специальным образом зашифрованном виде так, что каждый конкретный ключ устройства не может расшифровать все возможные ключи носителей. Это позволяет отзывать скомпрометированные ключи (например, извлеченные посредством отладки из программных плееров), используя в новых выпускаемых дисках только те ключи носителей, которые могут быть расшифрованы только нескомпрометированными ключами. Непосредственное же копирование диска невозможно, поскольку в шифровании участвует уникальный серийный номер ( англ. Volume ID ), который может записать только завод-изготовитель.

Система использует цифровые водяные знаки для отслеживания взломанных ключей, а также водяные знаки компании Verance для звуковых дорожек к фильмам, позволяющие обнаруживать звук, записанный в кинотеатре («экранка»), и блокировать его воспроизведение.

( англ. ICT, Image Constraint Token ) позволяет ограничить максимальное разрешение для аналоговых выходов до 960×540. Полное разрешение 1920×1080 возможно только для выходов HDMI или DVI , которые поддерживают HDCP .

Функция контролируемого копирования ( англ. Managed Copy ), недавно включенная в стандарт AACS, позволяет создавать резервные копии на Blu-ray и DVD-дисках, в виде файлов, совместимых с DRM компании Microsoft, а также делать копии более низкого качества для . Технология доступна только в сравнительно новых видеопроигрывателях и требует подключения к Интернет для учёта количества копий данного диска .

В настоящее время AACS взломана не полностью. В декабре 2006 года хакеры опубликовали в Интернете ключи к защищённому с помощью AACS содержимому HD DVD. После того, как были аннулированы взломанные ключи, постоянно публиковались новые. 16 апреля 2007 ключи плееров WinDVD и PowerDVD были отозваны (поскольку были ранее опубликованы в Интернете), а соответствующие программы обновлены, однако вскоре в Сети появились новые, до сих пор действующие ключи . Также был произведен аппаратный взлом привода HD DVD, используемого с Xbox 360 , для частичного обхода защиты, позволяющего осуществить взлом без использования ключей устройств .

Интерфейсы DVI (необязательно) и HDMI поддерживают технологию HDCP ( High-bandwidth Digital Content Protection , рус. защита широкополосного цифрового содержимого ), которая использует шифрование при передаче сигнала между видеопроигрывателем и монитором /телевизором для предотвращения перехвата видеопотока, а также позволяет осуществлять вывод только на сертифицированные устройства. Однако оказалось, что эта технология обладает низкой криптостойкостью и может быть взломана .

Компания Microsoft включила в свою операционную систему Windows Vista технологию Protected Media Path ( рус. защищенный канал данных ), позволяющую шифровать информацию, передаваемую видеокарте или монитору, а также запрещать воспроизведение, если запущены программы без цифровой подписи .

Для защиты телепрограмм , передаваемых по телевидению высокой чёткости , предусматривается наличие ( англ. Broadcast flag ), позволяющего определить, разрешена ли запись . Эта концепция была разработана компанией Fox Broadcasting в 2001 году и была поддержана MPAA и Федеральным Агентством по связи (ФАС) США. Однако в мае 2005 года Апелляционный Суд США постановил, что ФАС не обладает достаточной властью для наложения подобных ограничений на телеиндустрию в США.

Куда большего успеха эта система добилась, когда была принята Проектом Цифрового Видео Вещания — консорциумом , включающим более 250 вещателей, производителей, операторов сети, разработчиков программного обеспечения и управляющих органов более 35 стран. Этот консорциум пытался разработать новые цифровые стандарты для DRM в телевещании . Одним из наиболее перспективных стандартов является вариант с улучшенным флагом передачи, разработанный для европейского телевидения (DVB Content Protection and Copy Management, рус. защита содержимого и управление копированием ). Этот стандарт был предоставлен на рассмотрение европейским правительствам в 2007 году. Все нормативные части на данный момент уже одобрены для публикации Руководящим Советом DVB и будут опубликованы ETSI как официальный европейский стандарт ETSI TS 102 825-X (X — номер подразделения). На сегодняшний день ещё никто не взял на себя обеспечения Совместимости и Надёжности ( англ. Compliance and Robustness ) для данного стандарта (однако разработки в данном направлении ведутся многими компаниями), что не позволяет сегодня внедрить эту систему повсеместно.

В США поставщиками кабельного телевидения используется стандарт CableCard, ограничивающий доступ пользователя только теми услугами, на которые он подписан.

Управление цифровыми правами на предприятии — это применение технологий DRM для управления доступом к корпоративным документам (файлы Microsoft Word, PDF, AutoCAD, электронные письма, страницы внутренней сети интернет). Эти технологии, более известные как "управление информационными правами" (англ. Information Rights Management), в основном используются для предотвращения несанкционированного использования документов, являющихся интеллектуальной собственностью предприятия (например, в целях промышленного шпионажа или случайной утечки информации). Обычно эта система встроена в программное обеспечение системы управления содержимым, однако, некоторые корпорации (например, Samsung Electronics) разрабатывают свои собственные системы DRM.

Электронные книги, предназначенные для чтения на ПК, мобильных устройствах или специальных «читалок», обычно используют DRM с целью ограничить копирование, печать или выкладывание книг в общий доступ. Обычно такие книги ограничены количеством устройств, на которых их можно прочесть, а некоторые издатели вообще запрещают любое копирование или печать. Некоторые компании и обозреватели считают, что наличие DRM создаёт множество проблем для издания книг.

На сегодняшний день в мире наибольшее распространение получили пять основных форматов электронных книг: Mobipocket, KF8, Topaz, ePub и PDF. Также существует четыре основных DRM-схемы для электронных книг, по одной от Amazon, Adobe, Apple и Martin Trust Management Organization (MTMO):

Популярный в России открытый формат электронных книг FictionBook не поддерживает DRM .

DRM в компьютерных играх используется для различных целей, но в целом все схемы направлены на защиту от копирования и распространения пиратских копий игр. Зачастую при запуске таких игр необходимо вставить диск с игрой в оптический привод , при этом проверяются низкоуровневые особенности лицензионных CD и DVD -дисков, которые невозможно воспроизвести при копировании в домашних условиях. Также подобные системы DRM часто устанавливают в систему драйвер для защиты от эмуляторов дисководов (таких как DAEMON Tools и Alcohol 120% ), а иногда требуют регистрации через Интернет.

Игровые приставки, такие, как Xbox 360 , Xbox One , PlayStation 3 , PlayStation 4 и PlayStation 5 также содержат систему проверки диска на лицензионность.

В некоторых компьютерных играх DRM-защита используется для ограничения числа систем, на которых можно устанавливать данное ПО. Для контроля используется онлайн-аутентификация на серверах издателя. Большинство таких DRM-схем позволяет произвести 3—5 установок, однако некоторые позволяют отменить активацию посредством деинсталляции. Подобные схемы вызывают много критики, так как ограничивают пользователей от законного использования приобретённых продуктов, например, если у пользователя дома более 5 компьютеров, он не может установить приобретённую продукцию на все машины.

Примерно с середины 2008 года выпуск Mass Effect запустил целую волну продуктов, использующих DRM-схему SecuROM, которая требует онлайн-аутентификации на серверах издателя. В этом же году использование подобной защиты в игре Spore от Electronic Arts привело к тому, что большинство пользователей предпочло использование пиратской версии игры. Однако независимые исследователи с TweakGuides пришли к выводу, что подобное использование DRM не влияет на количество пиратских копий игры, отметив, что другие игры (вроде Call of Duty 4: Modern Warfare, Assassin’s Creed, Crysis), использующие схему SafeDisc, не прибегающую к онлайн-аутентификации, также распространялись в сравнимых со Spore количествах среди пиратов. К тому же игры, использующие онлайн-аутентификацию так же, как и Spore, вроде BioShock, Crysis и тот же Mass Effect, в списках самых скачиваемых игр на различных торрент-трекерах не значатся .

Многие издатели, среди которых, например, Electronic Arts, Ubisoft, Valve и Atari, использовали онлайн DRM-схемы вплоть до начала 2009 года. В конце 2008 года компания Ubisoft провела эксперимент, выпустив серию игр Prince of Persia без DRM-защиты на веб-сайте GOG.com , с целью проверить, «насколько люди правы» в отношении того, что DRM только усугубляет пиратство и провоцирует людей использовать не лицензионные копии. Хоть сама компания так и не объявила результаты эксперимента, независимые эксперты с Tweakguides заметили, что всего лишь с двух торрентов на Mininova игру скачало более 23 тысяч людей в течение 24 часов после релиза .

Ubisoft официально объявили о возвращении онлайн-аутентификации 9 февраля 2010 года. Они представили свою новую онлайн игровую платформу Uplay, которую начали использовать в таких играх, как Silent Hunter 5, The Settlers 7 и Assassin’s Creed II. Silent Hunter 5 взломали в течение 24 часов с момента релиза. Однако, пользователи пиратской версии могли играть только в начальные уровни игры. Система Uplay работает таким образом, что на пользовательский ПК игра устанавливается не полностью, а докачивает содержимое с игровых серверов Ubisoft по мере прохождения игры. Чуть более, чем через месяц после релиза на ПК, в первую неделю апреля, было выпущено ПО, с помощью которого можно было обойти DRM-защиту в Assassin’s Creed II. ПО являло собой эмулятор сервера Ubisoft для игры. Чуть позже, в этом же месяце, была выпущена версия, которая убирала необходимость в соединении с серверами полностью .

В начале марта 2010 года сервера Ubisoft подверглись масштабной DoS-атаке, что привело к закрытию доступа к играм для ~5 % игроков. В качестве компенсации за принесённые неудобства, компания предоставила пострадавшим пользователям по бесплатной скачиваемой игре. С марта 2010 года сервера Ubisoft больше не падали.

Примеру Ubisoft последовали и другие разработчики, такие, как Blizzard Entertainment. Они также перешли на вариант защиты, когда большая часть игровой логики находится «на стороне», или обрабатывается серверами создателя игры. Blizzard использует подобный подход в своей игре Diablo III. Electronic Arts использовали такой подход в своей перезагрузке сериала SimCity. Надо сказать, что подобный подход отрицательно повлиял на обе компании, ибо они просто не смогли справиться с количеством игроков на серверах, что привело к многочисленным жалобам и растущему недовольству пользователей. Electronic Arts пытается убрать необходимость постоянного подключения к серверам, но пока это не представляется возможным, ибо вся игра была создана с учётом этого .

Некоторые студии в качестве защиты используют не совсем стандартные подходы. Bohemia Interactive использует DRM-схему (начиная с 2001 года, с выходом Operation Flashpoint: Cold War Crisis), которая при запуске нелегальной копии игры просто мешает играть. Игра начинает создавать ситуации, в которых у игроков снижается точность оружия, или, например, сами игроки превращаются в птиц. Компания Croteam в своей игре Serious Sam 3: BFE использовала похожий подход, натравливая на игроков, использующих нелегальные копии игры, монстра, которого невозможно было убить .

Главными недостатками самой концепции DRM являются неизбежное ограничение возможностей использования и сопряжённое с этим ограничение на разглашение информации. Дополнительные ограничения, накладываемые в первую очередь на честных потребителей аудиовизуальной продукции или устройств, осуществляющих запись или воспроизведение информации и поддерживающих технологии защиты авторских прав, являются, по мнению экспертов [ кого? ] , серьёзным изъяном. Сами принципы DRM и многие их реализации могут противоречить законодательству некоторых стран . Существенной проблемой является ещё и то, что большинство систем DRM не совместимо между собой: например, музыку, купленную с помощью Apple iTunes и защищенную DRM, невозможно прослушивать на каких-либо других плеерах , кроме iPod . Также зачастую системы DRM для персональных компьютеров используют методы защиты от взлома, делающие работу системы пользователя нестабильной и представляющие угрозу её безопасности .

Некоторые [ какие? ] критики DRM считают, что DRM используются не чтобы защитить исключительные права и ограничить массовое незаконное копирование («пиратство»), а чтобы заставить законопослушных клиентов платить больше за привычные действия вроде « добросовестного использования » или « свободного использования » произведений. Например, обычную электронную книгу можно читать и на настольном компьютере, и на мобильном устройстве, слушать с помощью синтезатора речи , копировать в буфер обмена цитаты (никого при этом не уведомляя), а DRM позволяет вынудить пользователя покупать отдельные версии для каждого способа использования.

Некоторые из наиболее эффективных DRM требуют для использования защищённой копии постоянного сетевого соединения с контролирующей системой.

Когда поддержка системы контролирующим лицом прекращается, защищённые копии становятся бесполезными. Некоторые компании перед отключением предлагают клиентам компенсацию или копии в незащищённом формате. Например, в апреле 2008 г. Microsoft решила закрыть до конца августа более не действующий MSN Music Store и отключить серверы, необходимые для получения ключей к ранее купленным в этом магазине музыкальным произведениям, после чего пользователи не смогли бы воспроизводить их после замены компьютера. Однако после многочисленных жалоб пользователей Microsoft продлила срок работы серверов до 2011 года .

Контролирующее лицо (а иногда и другие лица) может собирать информацию о поведении покупателя: его режиме дня, способах использования произведения и т. п. (ср. ).

В аппаратном обеспечении DRM иногда препятствует использованию устройства для целей или с материалами, не одобренными производителем устройства. Это ускоряет его превращение в электронные отходы , делая невозможным или незаконным «продление жизни» устройства (ремонт; модернизацию ; использование с целью, отличной от заявленной производителем) . Ср.: проприетарное abandonware , произведения с недоступными правообладателями , планируемое устаревание . Примеры:

Пользователи также могут быть вынуждены приобретать новые устройства ради совместимости с DRM, в том числе через необходимость использования для DRM программного обеспечения с более высокими системными требованиями .

Существуют общественные движения, которые пропагандируют отказ от использования технологий DRM и ставят своей целью предупреждение неосведомленных о таких недостатках потребителей от приобретения подобной продукции. Наиболее известными являются кампания Defective by Design , запущенная Free Software Foundation против DRM, а также организация Electronic Frontier Foundation , одной из целей работы которой также является противодействие DRM. GNU GPL версии 3 прямо говорит, что произведение, использующее данную лицензию, не должно считаться частью DRM, а также не разрешает запрещать обход DRM при передаче произведения .

Многие издатели, реагируя на многочисленную критику DRM, выпускают свою продукцию со специальной пометкой «DRM-Free», что на русский язык можно перевести как «Свободно от DRM», или «Без DRM». Множество крупных компаний поддерживает эту политику: