Максим Горький

- 1 year ago

- 0

- 0

Цифровой водяной знак (ЦВЗ) — технология, созданная для защиты авторских прав мультимедийных файлов. Обычно цифровые водяные знаки невидимы. Однако ЦВЗ могут быть видимыми на изображении или видео. Обычно это информация представляет собой текст или логотип , который идентифицирует автора.

Невидимые ЦВЗ внедряются в цифровые данные таким образом, что пользователю трудно выявить добавленную метку, если он не знаком с её форматом. Например, если водяной знак нужно нанести на графическое изображение , то данная процедура может быть сделана с помощью изменения яркости определённых точек. Если модификация яркости незначительна, то при просмотре рисунка человек, скорее всего, не заметит следов искусственного преобразования. Особенно хорошо данная техника работает в случае, когда водяной знак наносится на неоднородные области — например, на участок фотографии, где изображена трава.

Важнейшее применение цифровые водяные знаки нашли в системах защиты от копирования, которые стремятся предотвратить или удержать от несанкционированного копирования цифровых данных. Стеганография применяет ЦВЗ, когда стороны обмениваются секретными сообщениями, внедрёнными в цифровой сигнал. Используется как средство защиты документов с фотографиями — паспортов, водительских удостоверений, кредитных карт с фотографиями. Комментарии к цифровым фотографиям с описательной информацией — ещё один пример невидимых ЦВЗ. Хотя некоторые форматы цифровых данных могут также нести в себе дополнительную информацию, называемую метаданные , ЦВЗ отличаются тем, что информация «зашита» прямо в сигнал. Объекты мультимедиа в этом случае будут представлять собой контейнеры (носители) данных. Основное преимущество состоит в наличии условной зависимости между событием подмены объекта идентификации и наличии элемента защиты — скрытого водяного знака. Подмена объекта идентификации приведёт к выводу о подделке всего документа. Цифровые водяные знаки получили своё название от старого понятия водяных знаков на бумаге (деньгах, документах).

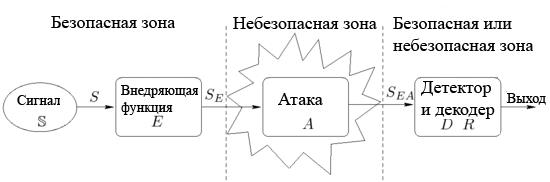

Так называемый, жизненный цикл ЦВЗ может быть описан следующим образом. Сначала в сигнал-источник в доверенной среде внедряются водяные знаки при помощи функции . В результате получается сигнал . Следующий этап — распространение через сеть или любым другим способом. Во время распространения на сигнал может быть совершена атака. У получившегося сигнала водяные знаки могут быть потенциально уничтожены или изменены. На следующем этапе функция обнаружения пытается обнаружить водяные знаки , а функция вытащить из сигнала внедрённое сообщение. Этот процесс потенциально может совершать злоумышленник.

Обычно ЦВЗ классифицируются по 7 основным параметрам: объём, сложность, обратимость, прозрачность, надёжность, безопасность и верификация.

Различают внедряемый и извлекаемый объём.

Внедряемый объём — это просто размер сообщения , которое внедряется в сигнал. Её можно определить как: Рассматривается также относительный внедряемый объём:

Извлекаемый объём — это количество информации извлечённое из сообщения. В случае, если целью ЦВЗ не является передача информации, то извлекаемая информация равна нулю. Для не пустых сообщений извлекаемый объём считается после извлечения. Она считается по следующей формуле: , где , и обозначает исключающее или. Это функция количества корректно переданных бит, она предполагает, что оба сообщения имеют одну длину. Иногда, сообщение повторяют в сигнале несколько раз. В этом случае извлекаемое сообщение в несколько раз длиннее исходного. Следующее выражение учитывает это повторений: Объём обычно нормируется на длину сообщения. Рассматриваются иногда такие параметры как ёмкость в секунду и ёмкость, отнесённая к :

Сложность заданной функции всегда может быть измерена. Любые затраченные усилия на внедрение, атаку, детектирование или расшифровку измеряются сложностью. Пусть to измеряет сложность . За обозначим сложность процесса внедрения информации в сигнал . В зависимости от реализации функция измеряет затрачиваемое время количество операций ввода-вывода , количество строк кода и т. д. Сложность зависит от сигнала . Поэтому часто рассматривается нормированная функция независящая от . Нормализация может проводиться как по длине (измеряемой например, в секундах, или битах) сигнала так и по внедряемому объёму:

Заметим, что здесь предполагается линейная зависимость от . В нелинейном случае можно нормировать на внедрённый объём:

Оба определения рассматривают конкретный сигнал . Рассматриваются также следующие параметры ЦВЗ:

Технология предполагает возможность удалить ЦВЗ из помеченного сигнала . Если полученный сигнал совпадает с исходным , то говорят об обратимости. Возможность обратить предоставляется специальными алгоритмами. Эти алгоритмы используют секретные ключи для защиты от несанкционированного доступа к контенту.

По данным эталонному и тестовому сигналам, функция прозрачности Т измеряет расхождение между этими сигналами . Результат вычисления заключён в интервале [0,1], где 0 соответствует случаю, когда система не может распознать в версию , и 1, если наблюдатель не может отличить эти два сигнала.

В этом разделе описывается надёжность ЦВЗ. Сначала надо ввести понятие «успешного обнаружения».

Для измерения успеха функций обнаружения и дешифровки вводится функция «успешного обнаружения». Для ЦВЗ без закодированного сообщения D возвращает 0, если водяные знаки не могут быть обнаружены и иначе, как в следующей формализации: Для того чтобы измерить количество успешных внедрений по нескольким тестам , средняя может быть вычислена следующем образом: . Для схем с ненулевым внедрённым сообщением важно знать, что хотя бы одно (в случае множественного внедрения) сообщение расшифровалось успешно. Если, к примеру, сообщение внедряется раз, и извлечённый объём returns, на 10 % восстановима, то непонятно, какие именно из сообщений повреждены. Тем не менее, такое определение бывает полезным, если знать, что хотя бы одно из сообщений не повредилось, что отражено в следующем выражении: Отметим, что это не единственное возможное определение. Например, определение может быть следующем: то есть детекция успешна тогда, когда количество успешно извлечённых бит выше некоторого предела (который равен или близок к 1).

Мера надёжности ЦВЗ — это число, заключённое в интервале , где 0 наихудшее возможное значение и 1 наилучшее. Для измерения надёжности используются понятия числа ошибочных байтов и частоты ошибочных битов. Измеряется расстояние между строками извлечённого и внедрённого сообщений или процент совпадений для побитового сравнения. Если строки совпадают, то метод надёжен. ЦВЗ схема считается ненадёжной, если более чем бит повреждены и прозрачность атак выше чем . Например, для ЦВЗ, подверженный атакам , с сообщением может быть вычислена следующем образом: Индекс указывает на то, что вычисляется количество ошибочных байт. Для ЦВЗ без сообщения нет извлекающей функции, поэтому методы вычисления ошибочных бит и байт не применимы. Функция надёжности оценивает худший случай. При оценке надёжности любой системы, за меру надёжности принимают надёжность самого ненадёжного звена системы, в случае самой сильной атаки. В данном случае под худшей атакой понимается атака, при которой ЦВЗ удаляется без потери качества сигнала.

Описывает устойчивость ЦВЗ по отношению к определённым атакам.

Определяет тип дополнительной информации необходимой функции обнаружения/извлечения для работы.

ЦВЗ называют надёжным по отношению к классу преобразований Т, если информации из помеченного сигнала можно доверять даже после воздействия на него ухудшения из Т. Типичные преобразования изображения: JPEG компрессия, поворот, обрезание, добавление шума и т. д. Для видео контента к этому списку добавляется MPEG компрессия и временные преобразования. ЦВЗ называют незаметным , если исходный и помеченный сигналы по определённым критериям восприятия неотличимы. Обычно легко сделать надёжный или незаметный ЦВЗ. Но, как правило, тяжело сделать ЦВЗ незаметный и надёжный одновременно.

Технологии ЦВЗ могут быть классифицированы различными способами.

ЦВЗ называется хрупким , если при малейшей модификации его уже нельзя обнаружить. Такие ЦВЗ обычно используют для проверки целостности.

ЦВЗ называется полухрупким , если он выдерживает незначительные модификации сигнала, но вредоносные преобразования не выдерживает. Полухрупкие ЦВЗ используются обычно для обнаружения атаки на сигнал.

ЦВЗ называется надёжным , если он противостоит всем известным видам атак. Такие ЦВЗ обычно используются в системах защиты от копирования и идентификации.

Длина внедряемого сообщения определяет две различные схемы ЦВЗ:

Методы нанесения ЦВЗ делятся на пространственные и частотные. К пространственным методам относится . К частотным - методом расширения спектра . Помеченный сигнал получается аддитивной модификацией. Такие ЦВЗ отличаются средней надёжностью, но очень маленьким информационной ёмкостью. Метод амплитудной модуляции , схожий с методом расширения спектра, также применяется для внедрения. Метод квантования не очень надёжен, но позволяет внедрить большой объём информации.